07 de febrero de 2024

El 44% de los directivos españoles no prioriza la ciberseguridad porque la jerga es confusa

Kaspersky presentó el estudio ‘Separados por un mismo lenguaje’, donde indica que la alta dirección no entiende la jerga utilizada en ciberseguridad, lo que dificulta la priorización de la protección en las empresas.

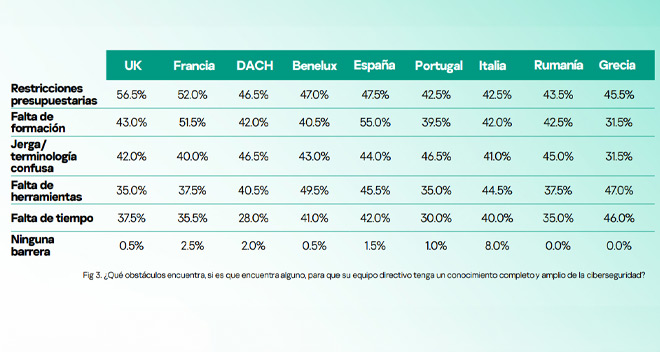

El 44% de la alta dirección en España no prioriza la ciberseguridad porque la terminología empleada es confusa. Aunque hay otros factores que obstaculizan que los directivos tengan un conocimiento completo de la ciberseguridad como son la formación (55%), las restricciones presupuestarias (47,5%) o la falta de herramientas (45,5%), lo cierto es que el lenguaje usado a la hora de hablar sobre la seguridad digital. Desde Kaspersky indican: “Dada la naturaleza esotérica de las transacciones ilegales que se producen, es imposible interpretarlas y entenderlas sin conocer el idioma del cibercrimen. Malware, denegación de servicio, botnets, troyanos, estafas de phishing y registradores de pulsaciones de teclas son términos muy utilizados, pero ¿qué son realmente? ¿Cuánto necesito saber para proteger mi negocio?”.

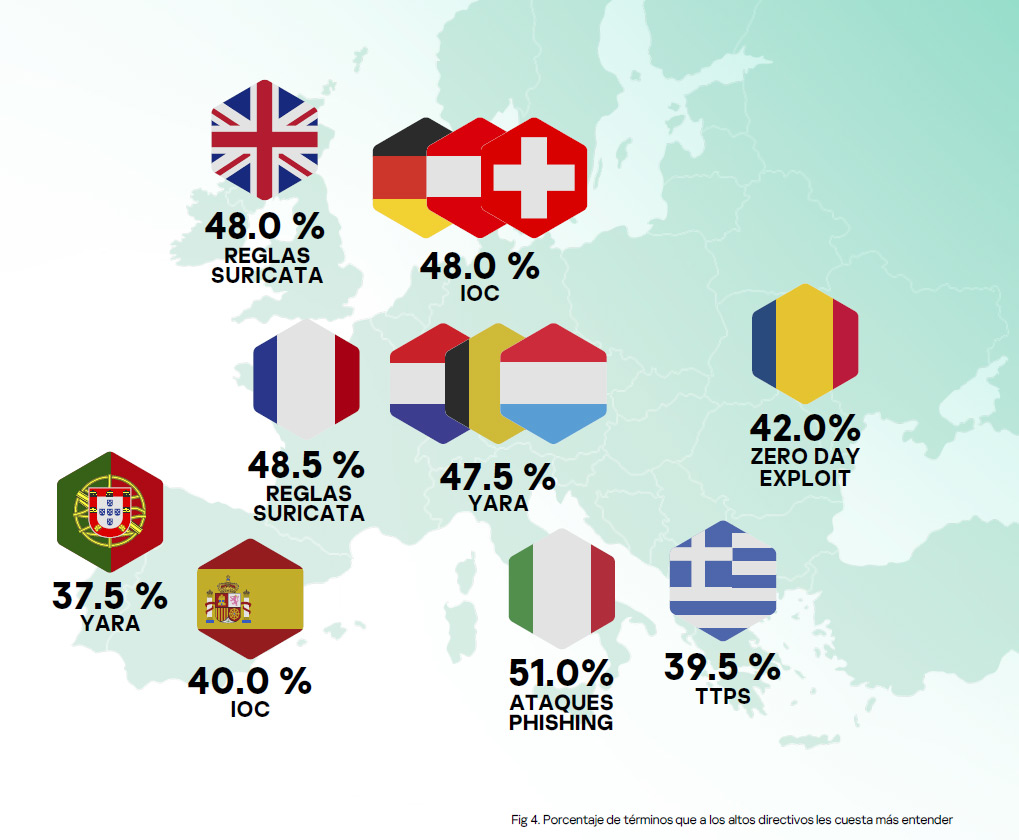

El término que más le cuesta entender a los altos directivos españoles es el de IOC (40%), que según se explica en el informe es el Indicador de Compromiso: “Objeto o actividad detectada en una red o en un dispositivo que indica una alta probabilidad de acceso no autorizado al sistema; en otras palabras, que el sistema está comprometido. Estos indicadores se utilizan para detectar actividades maliciosas en sus primeras fases, así como para prevenir amenazas conocidas”. En otros países como Italia la alta dirección no tiene claro qué es un ataque de Phishing (51%), que se trata de hacerse pasar por una entidad o persona de confianza para que el usuario proporcione información privada.

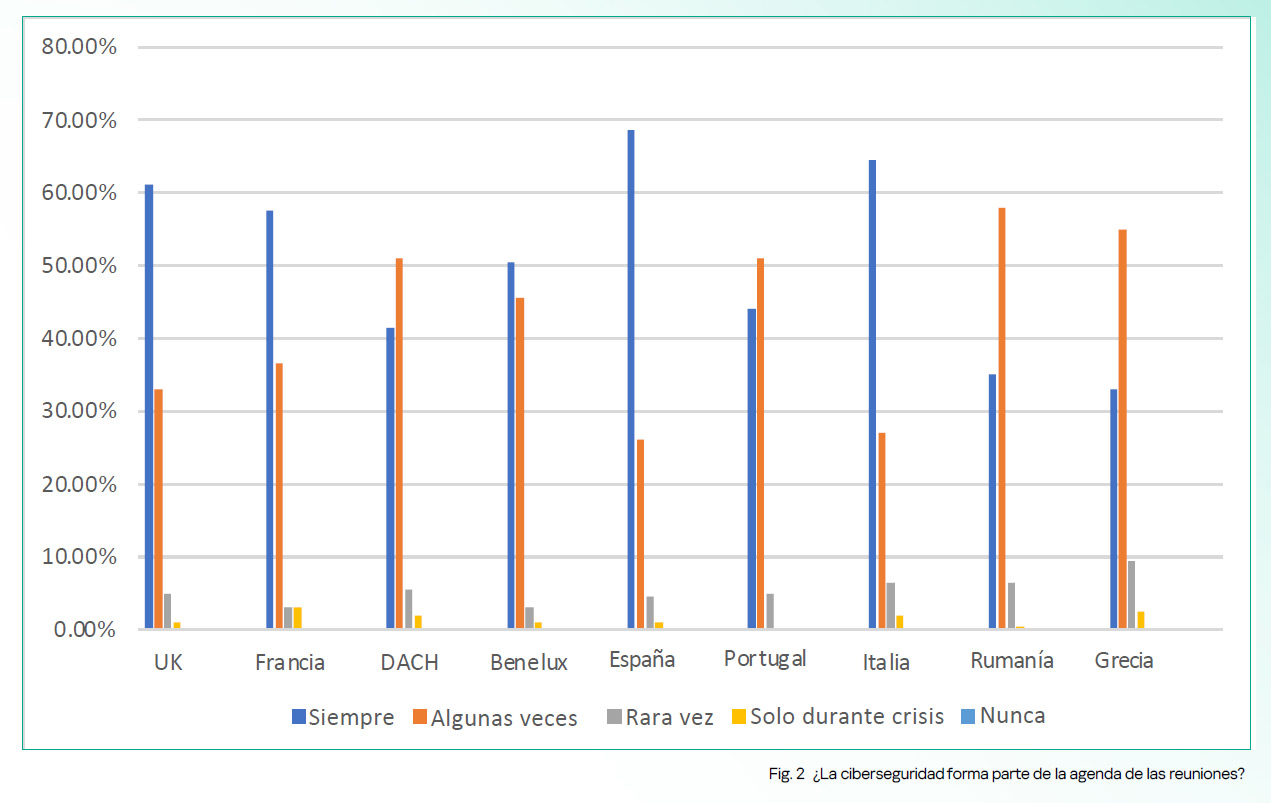

Casi el 70% de los C-level en España afirma que la ciberseguridad siempre forma parte de la agenda de reuniones, lo que nos sitúa como los primeros de Europa, seguidos por Italia (75%) y Reino Unido (61%). En países como Alemania, Austria, Suiza y Liechtenstein la seguridad digital sólo se trata algunas veces en los meetings.

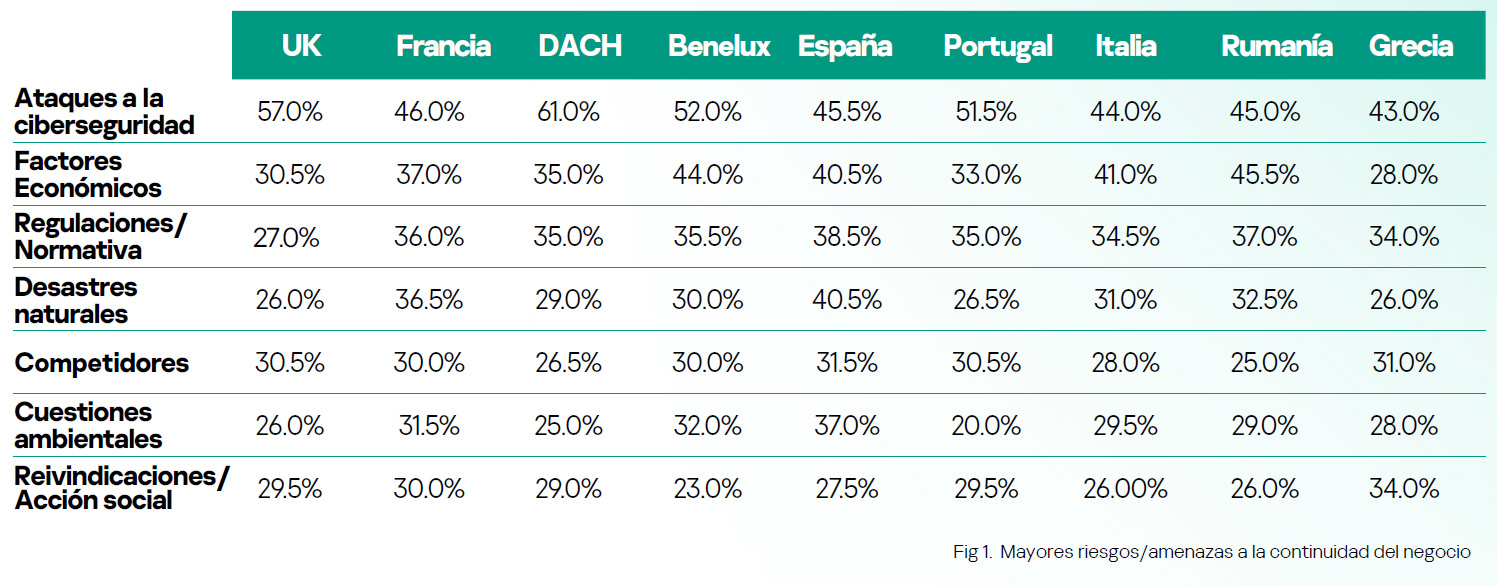

Para los directivos españoles el mayor riesgo o amenaza a la continuidad del negocio es un ataque a la ciberseguridad (45,5%), seguido de los factores económicos y desastres naturales (40,5%), además de las regulaciones y normativas 38,5%. Esto preocupa mucho más que la competencia (31%).

Desde Hostalia recogemos otros términos complejos que Kaspersky define en su estudio:

- Ataques EstadoNación (APTs): ataques de gran envergadura dirigidos contra infraestructuras nacionales, con el fin de debilitar la esfera económica, militar o política de un país determinado.

- Ataques a la cadena de suministro: su objetivo son elementos de la cadena de suministro antes de la venta al usuario final. Un ejemplo es la modificación de una actualización de producto para que el malware llegue a todos clientes de ese producto.

- Zero Day Exploit: este término se utiliza para describir el código de explotación que se ha escrito para aprovechar una vulnerabilidad antes de que el proveedor de software la conozca y haya tenido la oportunidad de publicar un parche. El resultado es que los posibles atacantes son libres de explotar la vulnerabilidad, a menos que se hayan implementado tecnologías proactivas de prevención de exploits para defender el sistema/dispositivo objetivo del atacante.

- TTP: son las siglas de tácticas, técnicas y procedimientos. Es el término utilizado por los profesionales de la ciberseguridad para describir los comportamientos, procesos, acciones y estrategias utilizados por un actor de amenazas para desarrollar amenazas y participar en ciberataques.

- Mitre ATT&CK: se trata de una base de conocimientos que describe las tácticas y técnicas de los ciberdelincuentes basándose en observaciones del mundo real. La MITRE Corporation creó la base de conocimientos en 2013 y el propósito del proyecto es desarrollar una matriz estructurada de técnicas cibercriminales para facilitar la respuesta a ciberincidentes.

- Reglas Suricata: son el método de facto para compartir y cotejar la información sobre amenazas con el tráfico de la red.

- MD5: este algoritmo convierte un conjunto de datos de tamaño arbitrario en un hash: una secuencia pseudoaleatoria de caracteres de longitud fija. El resultado es una especie de identificador del conjunto de datos cifrados. MD5 se utiliza para verificar la autenticidad, integridad e inmutabilidad de cualquier conjunto de caracteres (por ejemplo, código informático). Si las sumas de comprobación coinciden, significa que el archivo no ha sido modificado. Algunos sistemas operativos utilizan MD5 para almacenar contraseñas.

- Yara: herramienta utilizada principalmente en la investigación y detección de malware que proporciona un enfoque basado en reglas para crear descripciones de familias de malware basadas en patrones textuales o binarios.

Déjanos un comentario o cuéntanos algo.